Introdução

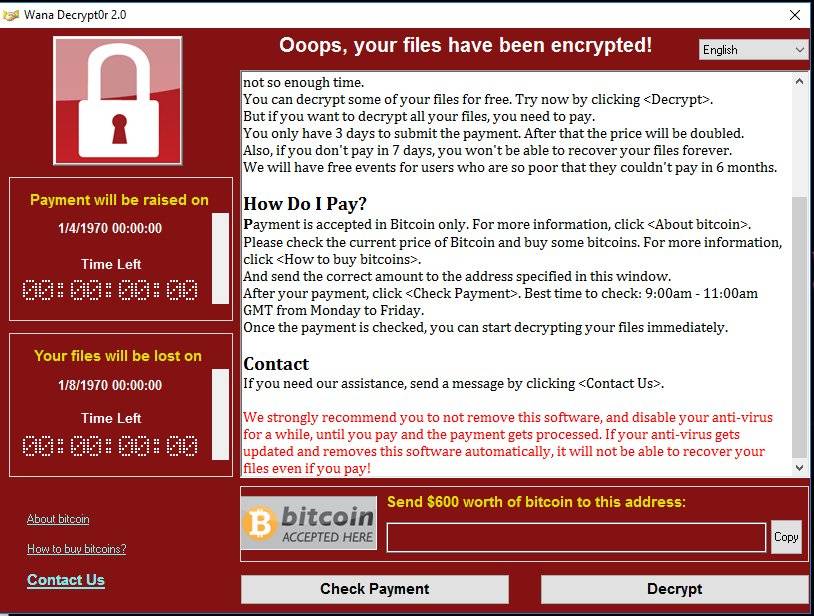

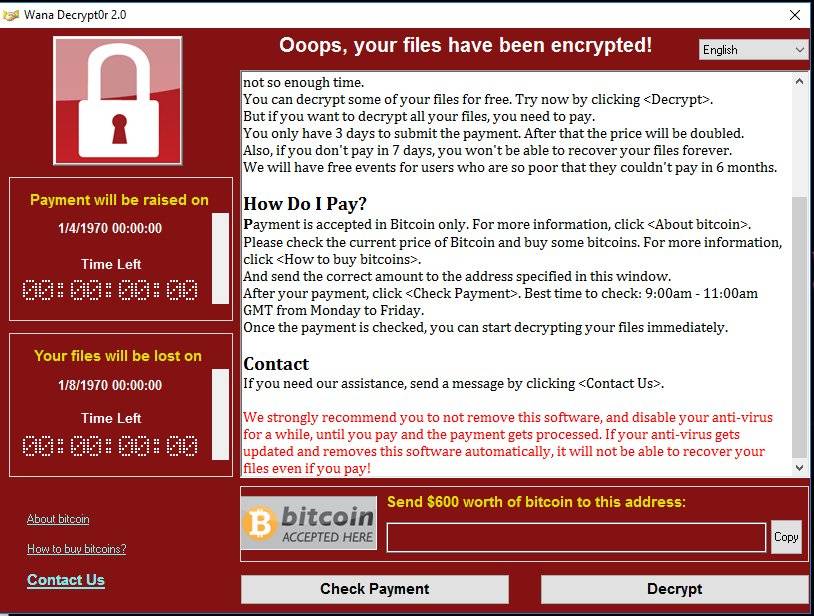

Nesta sexta-feira, diversas empresas no mundo todo, incluvise no Brasil foram vítimas do maior ataque de Ransonware que se tem conhecimento. O ataque conhecido como WannaCry foi reportado pela entre outras grandes empresas, a Telefonica da Espanha, o Serviço de Saúde Nacional do Reino Unido e a FedEx nos Estados Unidos. No Brasil, a Petrobras e o Ministério do Exterior tiveram casos reportados. Até a noite da sexta-feira, cerca de 99 países tinham sido atingido.

Mecanismo de exploração

O malware responsável por este ataque é uma variante do ransomware conhecido como WannaCry. Este malware tem o comportamento de um worm, ou seja, uma vez ativado dentro de uma rede, consegue se propagar sozinho sem a necessidade da interação de um usuário. O malware varre as portas TCP/445 (Server Message Block/SMB) se espalhando e pedindo resgate em Bitcoin. É possível também que ele se espalhe para redes externas através da internet, porém a probabilidade disto ocorrer é pequena porque estas portas normalmente são bloqueadas pelos firewall de borda das empresas.

Foi observado pelo laboratório Talos, que amostras do WannaCry usam o backdoor DOUBLEPULSAR que permite acesso e execução de programas adicionais, como malwares. Este backdoor é ligado a um framework de exploração publicado pelo grupo Shadow Brokers.

Vulnerabilildade

O malware WannaCry explora vulnerabilidade do serviço SMB do Windows que foi publicada em março de 2017 através do boletim MS17-010 (https://technet.microsoft.com/pt-br/library/security/ms17-010.aspx).

Controles para mitigar o risco

- Manter as correções de segurança atualizadas nos sitemas baseados em Windows. No mínimo, instale as atualizações publicadas no boletim MS17-010 (https://technet.microsoft.com/pt-br/library/security/ms17-010.aspx)

- Manter software de antimalware atualizados nas estações e servidores

- Bloquear o tráfego de entrada das portas 139 e 445 das empresas

- Manter backup seguro, desconectado e distante dos dados de produção

Outras informações interessantes

A Microsoft não fornece mais suporte ao sistema Windows XP. Nem correções de segurança são mais desenvolvidas para o Windows XP. O impacto deste ataque global foi tão grande que levou a Microsoft a desenvolver uma atualização especial para o sistema operacional descontinuado Windows XP e Windows .

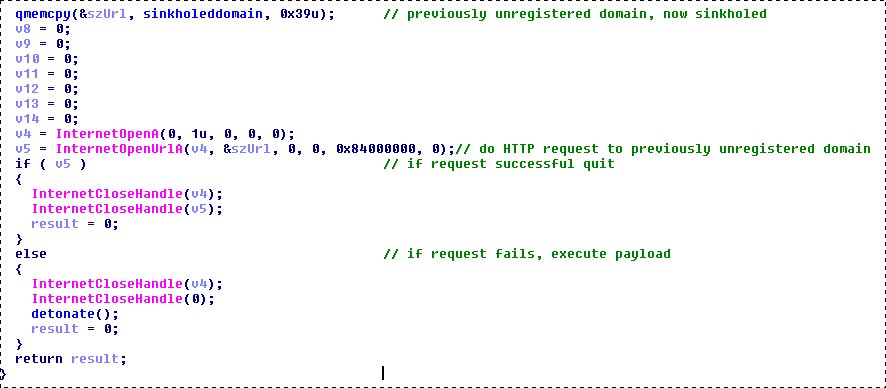

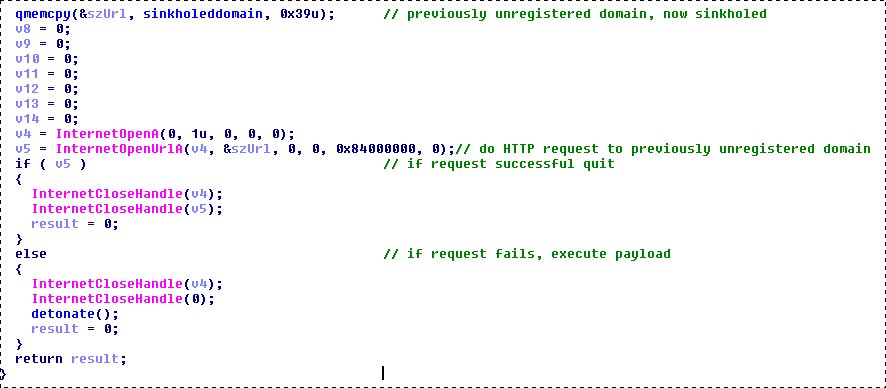

Um pesquisador de malware parou o ataque global, pelo menos momentaneamente, por acaso. Para analisar o malware, ele rodou ele em ambiente controlado e começou a verificar com quais IP ele tentava se comunicar. Como de costume ele registrou alguns domínios usados pelo malware para receber os dados para análise. Porém ao registrar um determinado domínio que era usado pelo malware (iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com), o pesquisador verficou que o ransoware simplesmente parou de encriptar os dados das vítimas. Conforme o código abaixo obtido através de engenharia reversa, foi constatado que ele faz a encriptação dos dados da vitima somente se o acesso ao domínio der erro.

Provavelmente está funcionalidade do malware deve ter sido desenvolvida como mecanismo anti-análise de malware. Ou seja, se um domínio que não existe de verdade responder com sucesso, o malware deve estar sendo executado dentro de uma sandbox para análise.

O ataque global não parou totalmente com a criação do domínio pois já foram encontradas amostras de uma nova versão do malware que não faz mais a verificação do domínio.